La moindre faille détectée dans un réseau informatique peut suffire à compromettre l’intégrité de l’ensemble du système. Pourtant, certaines vulnérabilités échappent régulièrement aux contrôles de routine et ne se manifestent qu’au moment d’incidents majeurs ou d’attaques ciblées.

L’absence de méthode structurée expose les organisations à des risques invisibles, souvent sous-estimés. L’enchaînement rigoureux des étapes d’évaluation s’impose alors comme un levier incontournable pour anticiper, détecter et corriger les points faibles avant qu’ils ne se transforment en menaces réelles.

Pourquoi l’audit réseau informatique est devenu incontournable face aux menaces actuelles

À l’heure où les cyberattaques frappent sans prévenir, l’audit réseau informatique s’impose comme la riposte méthodique à une menace protéiforme. Aucun secteur n’est épargné. Les entreprises, les administrations, les établissements de santé, tous se retrouvent aujourd’hui en première ligne. L’analyse régulière de la sécurité informatique ne relève plus d’un simple réflexe, mais d’une nécessité impérieuse.

Face à ce paysage mouvant, les attaques se multiplient et se réinventent. Ransomwares, hameçonnage, exploitations de failles logicielles : les modes opératoires gagnent en technicité, tandis que les conséquences pour les organisations se mesurent en coûts financiers et en atteintes parfois irréparables à leur crédibilité. Pour renforcer le rempart de sécurité et la fiabilité des systèmes, l’audit réseau décèle les failles invisibles, ausculte les flux, anticipe les scénarios les plus retors.

Auditer son réseau, c’est aller bien au-delà d’un simple relevé d’anomalies. Cette démarche embrasse l’intégralité du système d’information : conformité aux réglementations, analyse de la résilience, performance des infrastructures. Chaque contrôle rapproche l’organisation d’un système plus robuste, plus cohérent, mieux aligné sur ses obligations et ses ambitions.

Voici ce que recouvre concrètement une démarche d’audit réseau :

- Cartographie des infrastructures : visualiser avec précision comment tous les éléments s’imbriquent, où se situent les points d’exposition.

- Évaluation des dispositifs de sécurité : firewall, segmentation, gestion des accès, robustesse des protocoles : tout passe au crible.

- Analyse de la conformité : vérifier l’adéquation avec le RGPD, les normes ISO ou encore les spécificités réglementaires de votre secteur.

L’audit réseau est ainsi bien plus qu’une formalité : il constitue la colonne vertébrale d’une stratégie de sécurité proactive, tournée vers la performance et le respect des obligations, sans perdre de vue les mutations technologiques permanentes.

Quels sont les objectifs et enjeux majeurs d’une analyse de cybersécurité réussie ?

L’audit sécurité informatique, en pratique, vise un objectif de confiance globale. Les dirigeants attendent des garanties : leurs données sont-elles véritablement à l’abri, ou exposées à des risques de fuite, d’altération ou de suppression ? L’ombre du RGPD et des normes ISO plane en permanence : il faut pouvoir prouver, documents à l’appui, que la confidentialité, l’intégrité et la disponibilité des données sont respectées à la lettre.

Les finalités d’un audit informatique s’organisent autour de plusieurs axes déterminants :

- Protection des données sensibles : tout doit être mis en œuvre pour éviter compromission ou divulgation.

- Gestion des accès : savoir, en temps réel, qui accède à quoi, quand et selon quelles modalités.

- Analyse de la conformité : s’assurer que les processus et dispositifs répondent aux textes en vigueur.

- Résilience opérationnelle : garantir la continuité d’activité, même sous pression ou en cas d’incident.

Les attentes dépassent largement la conformité : une faille non traitée, c’est la réputation qui vacille, la confiance des clients qui s’effrite, parfois même la compétitivité qui s’évapore. L’audit des systèmes d’information, lorsqu’il est mené avec rigueur, met au jour les fragilités, mais surtout, il propose des solutions pragmatiques pour renforcer la sécurité et la robustesse des infrastructures. C’est cette transformation de l’analyse en plan d’actions qui fait la différence, et qui permet d’affronter des menaces en perpétuelle mutation.

Déroulement concret : les étapes essentielles pour auditer efficacement son réseau

Pour qu’un audit réseau soit pertinent, il faut une méthode. Pas de place pour l’improvisation. Tout commence par la planification : il s’agit de cerner précisément le périmètre à auditer, d’identifier les segments critiques du réseau, les applications sensibles, les équipements stratégiques. Une cartographie rigoureuse s’impose : chaque oubli peut masquer une vulnérabilité.

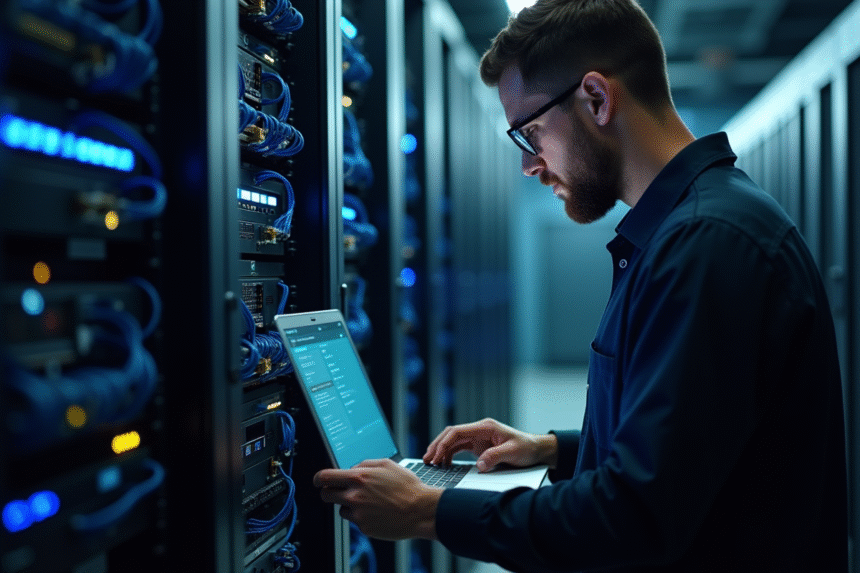

La suite, c’est l’analyse technique. Les spécialistes examinent en détail la configuration des routeurs, switches, points d’accès : tout y passe. Ils testent la robustesse des protocoles, la cohérence de la segmentation réseau, la gestion fine des droits d’accès. Grâce à des outils adaptés, la cartographie réseau se précise : flux anormaux, ports ouverts, équipements non identifiés ressortent d’un scan complet.

L’étape suivante consiste à traquer les failles. Évaluation des vulnérabilités, tests d’intrusion : il faut simuler les scénarios d’attaque, détecter les points faibles, jauger la capacité du système à réagir. Un audit efficace met à nu les chemins privilégiés des attaquants, pointe les faiblesses de configuration, documente les risques réels.

Enfin, vient le temps du rapport. Les résultats sont restitués de manière claire et hiérarchisée, chaque vulnérabilité étant classée par niveau de criticité. À partir de ce constat, des mesures correctives sont proposées : l’audit ne s’arrête pas au diagnostic, il trace la route vers la sécurisation. Ce processus associe exigence technique et vision stratégique, pour guider l’entreprise vers un système d’information plus sûr et plus performant.

De l’audit aux actions : comment transformer les résultats en leviers de sécurité durables

Un audit réseau informatique ne sert à rien si ses conclusions restent lettre morte. Ce qui compte, c’est d’en faire un moteur d’amélioration continue. Chaque vulnérabilité identifiée doit donner lieu à une action concrète, priorisée selon l’urgence et la gravité. Sans plan d’action précis, le rapport d’audit n’est qu’un constat stérile.

Pour illustrer les réponses à apporter, voici quelques axes d’action incontournables :

- Revisiter la gestion des accès : limiter les privilèges, renforcer l’authentification, auditer régulièrement les comptes utilisateurs.

- Mettre à jour sans relâche les équipements critiques, appliquer les correctifs, sécuriser la configuration système.

- Installer des outils de supervision post-audit : surveillance temps réel, alertes automatiques, analyse comportementale pour traquer les signaux faibles.

Un autre levier à ne jamais négliger : la montée en compétences des équipes. Les sessions de sensibilisation et de formation adaptées aux risques détectés lors de l’audit transforment la vigilance humaine en véritable rempart. Car au bout du compte, la meilleure technologie reste impuissante si les utilisateurs relâchent leur attention.

Le suivi, enfin, doit devenir une seconde nature. Il s’agit de mesurer l’efficacité des mesures prises, d’affiner les procédures, d’organiser des audits réguliers pour ne jamais se laisser distancer. Vigilance et adaptation doivent rythmer la vie du système d’information, car la prochaine menace ne prévient jamais. Prévoir, corriger, recommencer : voilà la réalité d’une cybersécurité solide.