Un mot de passe unique ne vous met plus à l’abri. En 2023, 40 % des fuites documentaires en entreprise trouvent leur origine dans de simples erreurs humaines, loin devant les attaques planifiées qui défrayent la chronique.Sauvegardes bâclées, partages par inadvertance : il n’en faut pas plus pour exposer des informations confidentielles, même derrière les murs d’un service informatique réputé solide. Si les logiciels de chiffrement ne manquent plus, leur adoption généralisée tarde face à la montée en puissance des menaces numériques.

Pourquoi la sécurité de vos documents n’est plus une option aujourd’hui

La sécurité des documents s’impose désormais comme un pilier de la protection des données personnelles et professionnelles. Les réglementations du RGPD et la rigueur demandée par la CNIL exigent des entreprises une discipline implacable. Le numérique ne cesse de produire un flux d’informations capable de saturer n’importe quelle organisation. À chaque transfert ou stockage, la moindre faille menace la réputation comme la viabilité financière.

La masse de données sensibles ne cesse de grossir. La rapidité des échanges, la mobilité et le télétravail multiplient les brèches potentielles.

Quelques situations concrètes montrent à quel point un instant d’inattention peut tout compromettre :

- Un clic de trop, un partage accidentel sur un espace cloud, ou une gestion hasardeuse des accès ouvrent la porte aux fuites.

- Qu’il s’agisse d’une petite entreprise ou d’un mastodonte, nul n’est à l’abri.

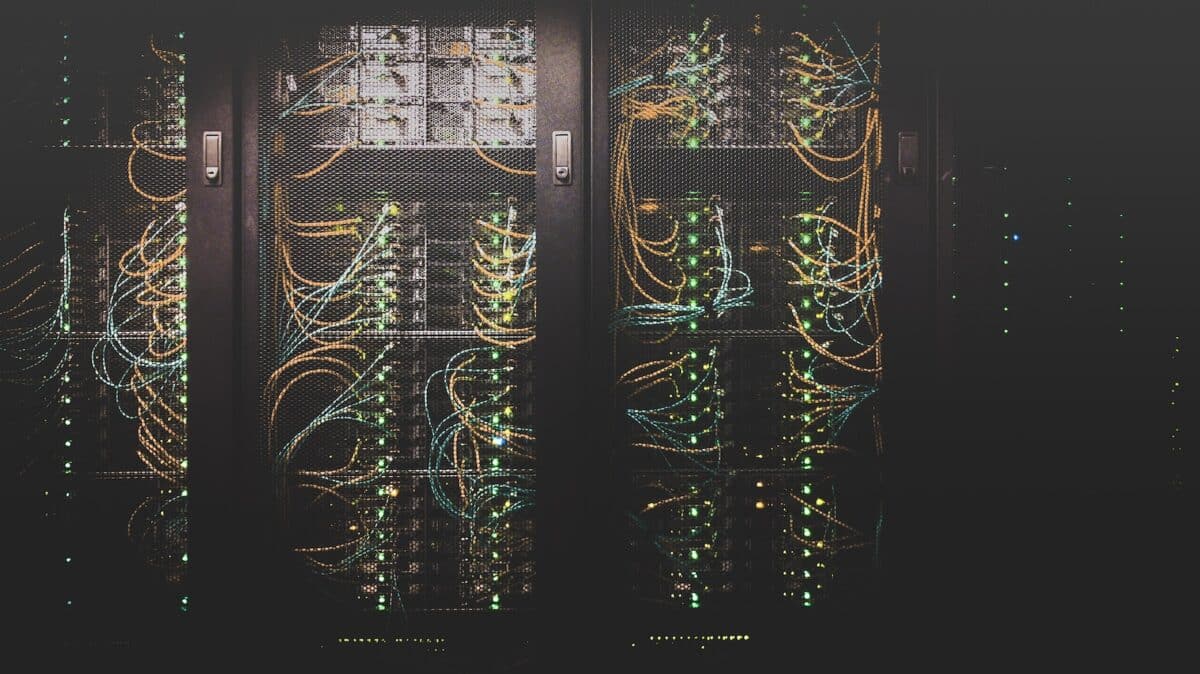

Miser sur la prévention et la sécurité informatique va bien au-delà de l’achat d’un antivirus. Il faut des mesures techniques robustes, mais aussi une vigilance constante. Contrôle rigoureux des accès, suivi des actions sur les fichiers, recours systématique au chiffrement : chaque évolution resserre la maille du filet de sécurité.

L’audit régulier, combiné à la formation continue, reste la meilleure manière d’adapter sa stratégie de protection des données. Aujourd’hui, négliger la sécurité des données, c’est courir au-devant de difficultés irréversibles.

Quels risques concrets menacent vos fichiers et données sensibles ?

Les dangers ne manquent pas et prennent chaque année de nouvelles formes. Les cyberattaques s’invitent là où on les attend le moins : un courriel frauduleux, un phishing habilement maquillé, ou un ransomware qui verrouille tous vos serveurs en exigeant une rançon pour vous rendre vos propres fichiers.

Les principales menaces à surveiller :

Les risques les plus souvent observés se répartissent ainsi :

- Failles de sécurité exploitées : des pirates s’introduisent via des applis qui n’ont pas été mises à jour.

- Vol de données personnelles et professionnelles : des données sensibles, telles que numéros de carte bancaire ou fichiers clients, finissent dans la nature après une brèche.

- Attaques ciblant les systèmes d’exploitation Windows et les serveurs, fréquemment dus à des identifiants mal choisis ou à des configurations négligées.

Dernièrement, toutes les structures sont concernées, qu’il s’agisse de PME, de collectivités locales ou de grands groupes. Les répercussions sont immédiates : interruption de l’activité, atteinte à la crédibilité, contraintes réglementaires imposées par la CNIL et factures à cinq ou six chiffres. Tout commence par le stockage, et chaque partage multiplie le risque si aucune mesure n’est en place.

Des solutions accessibles pour protéger efficacement vos documents numériques

Le chiffrement reste la première ligne de défense. Adopter un algorithme de type AES 256 bits rend l’exploitation de vos fichiers illusoire pour quiconque voudrait s’y aventurer sans y être autorisé. Pas besoin d’être spécialiste : de nombreux outils proposent ce niveau de sécurité en standard.

Il existe désormais des clés USB chiffrées et des disques durs sécurisés à des tarifs moins prohibitifs, adaptés à tous les métiers. De quoi protéger aussi bien un petit cabinet qu’une direction entière.

Pour le stockage collaboratif, le cloud a simplifié la vie, à condition d’exiger un chiffrement systématique, une réelle redondance et une conformité stricte avec le RGPD. Le choix du fournisseur doit toujours être réfléchi, car il engage la confidentialité comme la résilience.

Lors d’un échange à distance, un VPN prévient l’interception de documents sensibles, surtout sur des connexions partagées ou publiques.

La gestion des accès évolue : des outils comme Active Directory ou Varonis permettent de contrôler les habilitations, et de suivre chaque opération réalisée sur les fichiers sensibles, limitant de fait les dérives possibles.

Il existe d’autres barrières utiles pour renforcer la sécurité : la signature électronique et le coffre-fort numérique apportent toutes les garanties d’authenticité et d’intégrité, cruciales dans les contextes contractuels ou administratifs.

Un gestionnaire de mots de passe fiable ainsi qu’un audit de sécurité périodique sont à la portée de tous et renforcent immédiatement la protection, sans complexité excessive.

Adopter les bons réflexes au quotidien : conseils pratiques et erreurs à éviter

Privilégier la rigueur sur toute la ligne

Le mot de passe reste le mur porteur. Privilégiez une suite de majuscules, minuscules, chiffres et caractères spéciaux. Les générateurs automatiques intégrés aux gestionnaires de mots de passe évitent toute routine et ferment la porte aux intrusions faciles.

Soyez vigilant face à l’ingénierie sociale

L’erreur ne vient pas toujours du code : la cible privilégiée, c’est l’humain. Aucun collaborateur n’est à l’abri d’un courriel insistant ou d’une requête déguisée pour accéder à des documents sensibles. La sensibilisation régulière, via des sessions d’information, reste le meilleur rempart : éduquer pour mieux résister au phishing ou au ransomware.

Pour renforcer votre sécurité de façon pragmatique, l’adoption de ces pratiques fait la différence :

- Mettez en place la double authentification sur tous les services utilisés.

- Lancez les mises à jour logicielles sans attendre, que ce soit sous Windows ou Linux.

- Limitez l’accès aux dossiers partagés à ce qui est strictement nécessaire à chaque membre de l’équipe.

Le point faible se cache souvent dans un simple oubli : un fichier sensible laissé traîner, une clé USB classique, une sauvegarde hors du système principal. Intégrer les audits de sécurité dans la routine permet de corriger vite ce que le temps pourrait rendre dangereux, tout en respectant le RGPD et la CNIL.

Au final, protéger ses documents ne relève plus d’un réflexe ponctuel, mais bien d’une vigilance cultivée jour après jour. À chaque faille comblée, un nouveau défi s’annonce. Ne laissez jamais la routine devenir le maillon faible de la chaîne.