L’amende administrative pour non-respect du RGPD peut atteindre 20 millions d’euros ou 4 % du chiffre d’affaires mondial annuel. Un employeur ne peut pas exiger le consentement de ses salariés pour collecter leurs données personnelles en raison du déséquilibre de la relation. Certains traitements restent autorisés sans consentement, à condition de reposer sur un intérêt légitime clairement démontré. Le droit à l’oubli s’applique, mais il connaît des limites, notamment lorsque la conservation des données répond à une obligation légale.

le RGPD en bref : pourquoi la protection des données est devenue incontournable

Depuis 2018, le règlement général sur la protection des données (RGPD) impose un nouvel équilibre dans l’univers numérique européen. Impossible d’y échapper : toute organisation, privée ou publique, qui manipule des données personnelles de résidents européens doit s’y plier. Ce texte cadre strictement la collecte, l’utilisation et la conservation des informations individuelles et pose les bases d’une protection des données ambitieuse.

En France, la CNIL orchestre la surveillance de la conformité au RGPD et à la loi Informatique et Libertés. Son rôle ne se limite pas au contrôle : elle conseille, vérifie la désignation des délégués à la protection des données (DPO), mène des audits et n’hésite pas à sanctionner lourdement en cas de manquement.

Le RGPD ne connaît pas de frontières : toute société hors Union européenne qui cible un public européen est tenue de respecter ses obligations. Sont concernées toutes les informations permettant d’identifier une personne, de façon directe ou indirecte : nom, email, adresse, numéro de sécurité sociale, mais aussi adresse IP.

Les données sensibles, celles qui touchent à la santé, aux convictions, à l’origine, à la vie sexuelle, à la biométrie, etc., bénéficient d’un niveau de protection renforcé, leur traitement étant strictement encadré et limité à des exceptions précises. Cette réglementation n’est pas seulement un exercice de conformité administrative : elle structure la confiance numérique et devient un pilier de la vie privée de chacun.

quels sont les principes fondamentaux du RGPD ?

Le RGPD s’articule autour de principes clairs, qui imposent une vigilance permanente sur chaque opération de traitement. En premier lieu, le principe de licéité : chaque collecte doit s’appuyer sur une base légale identifiable. Sans consentement valide, contrat ou texte légal, le traitement n’a pas lieu d’être.

Le principe de finalité interdit toute collecte indéterminée. Les données ne sont recueillies que pour des objectifs précis, expliqués et légitimes. La collecte « au cas où » n’a plus sa place : tout doit être justifié, consigné, contrôlable. Le principe de minimisation, quant à lui, empêche de stocker plus d’informations que nécessaire, chaque donnée doit avoir une utilité, ni plus, ni moins.

Pour bien comprendre ces exigences, voici les règles à respecter à chaque étape du traitement :

- Exactitude : maintenir des informations fiables, corriger sans attendre la moindre erreur.

- Limitation de conservation : supprimer ou anonymiser les données sitôt leur utilité disparue.

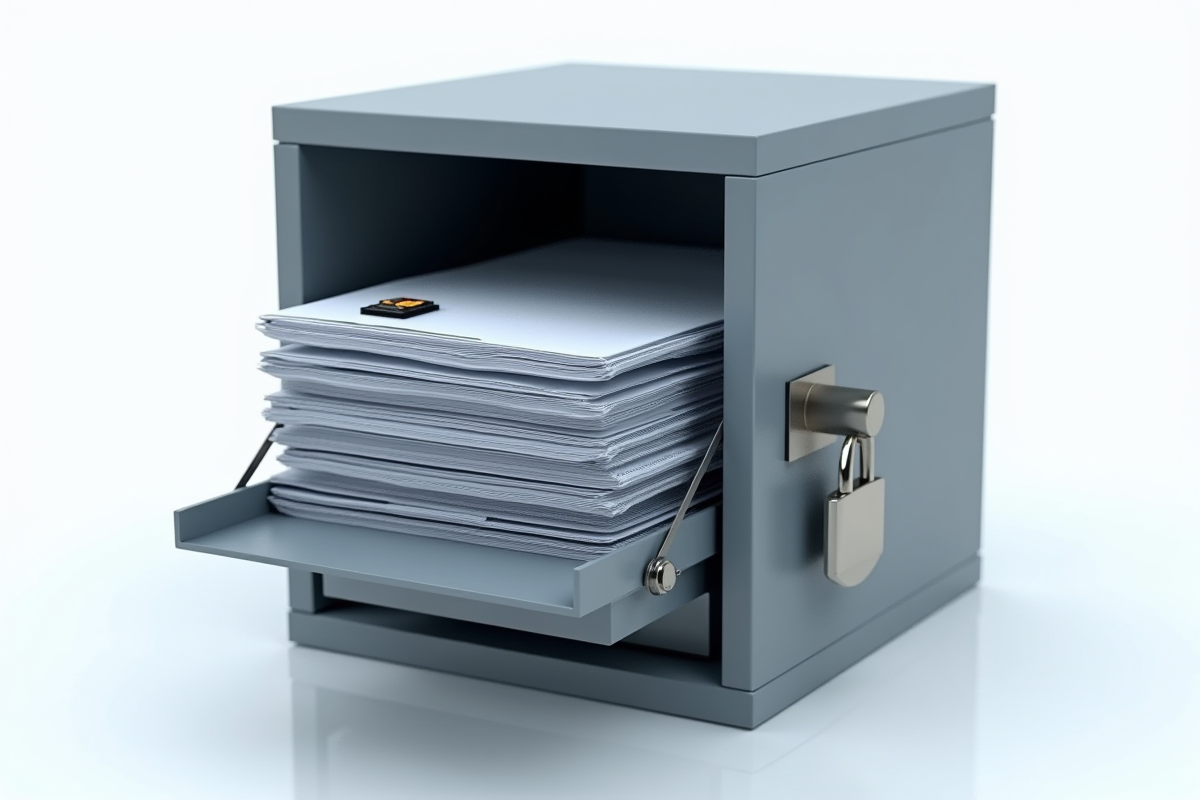

- Sécurité : défendre chaque information contre l’intrusion, la perte ou la destruction.

- Transparence : expliquer clairement comment et pourquoi les données sont utilisées.

- Accountability : pouvoir démontrer sa conformité à tout moment, documents à l’appui.

Le consentement ne se devine pas, il s’obtient : il doit être donné librement, pour un usage précis, et en toute connaissance de cause. Chaque opération de traitement de données doit être pensée, tracée et justifiée, sous peine de s’exposer à des conséquences sévères au regard de la loi sur la protection des données.

droits des utilisateurs : ce que le RGPD change concrètement pour vous

Le RGPD consacre la personne concernée comme véritable actrice face à la gestion de ses données. Ce cadre donne accès à des droits nouveaux et opérationnels. Chacun peut demander un droit d’accès : savoir précisément quelles données le concernent, qui les détient et à quelles fins elles sont exploitées. Le droit de rectification permet de corriger toute donnée erronée ou incomplète, simplement, sans détour.

Un autre levier : le droit d’opposition. Il devient possible de refuser l’utilisation de ses données à des fins commerciales, et d’exiger d’être retiré de certains fichiers, sans même avoir à motiver sa démarche dans le cas du marketing direct. Si le traitement repose sur l’intérêt légitime de l’organisation, il faudra préciser sa demande. Le droit à l’effacement, aussi appelé « droit à l’oubli », s’applique dès qu’une information n’a plus de raison d’être traitée : retrait du consentement, opposition fondée ou fin de l’objectif initial.

Le droit à la portabilité complète le dispositif. Il permet de récupérer ses propres données dans un format courant, réutilisable, et de les transférer vers un autre service sans obstacle technique. La limitation du traitement offre la possibilité de suspendre temporairement l’usage de certaines informations, notamment lors d’un litige ou d’une vérification. Chaque demande s’adresse au responsable du traitement, qui est tenu de répondre dans le mois. La politique de confidentialité doit détailler ces droits, la manière de les exercer, et fournir le contact du délégué à la protection des données, s’il existe.

mettre en œuvre le RGPD : quelles bonnes pratiques adopter au quotidien ?

Respecter le RGPD requiert méthode et anticipation. Le responsable du traitement doit intégrer la conformité dès la conception des projets. La première étape consiste à créer un registre des activités de traitement : cartographier les flux de données, définir les finalités, identifier les destinataires. Ce registre n’est pas un document figé : il évolue et se réactualise pour faciliter l’audit et le suivi.

Pour aller plus loin, certaines mesures s’imposent naturellement : sécuriser techniquement les systèmes, limiter les accès, sensibiliser les équipes. Lorsqu’un traitement présente des risques particuliers, l’analyse d’impact (AIPD) devient incontournable pour prévenir toute faille. Lorsque des données en volume ou des informations sensibles sont manipulées, la désignation d’un délégué à la protection des données (DPO) s’impose : ce spécialiste pilote la conformité et sert d’interface avec la CNIL.

La relation avec les sous-traitants doit être encadrée. Voici les points à surveiller pour une collaboration conforme :

- Exiger des engagements écrits sur la sécurité informatique.

- Inclure des clauses claires dans les contrats.

- S’assurer que chacun respecte la confidentialité.

Les collaborateurs doivent être formés : une charte informatique s’impose, accompagnée d’engagements de confidentialité signés. Prévoyez également des protocoles de notification immédiate à la CNIL et aux personnes concernées dès qu’une violation survient.

L’archivage ne s’improvise pas : limitez la conservation à ce qui est strictement nécessaire, anonymisez ou pseudonymisez dès que possible. La norme ISO/IEC 27000 fournit un cadre reconnu pour structurer cette démarche. Chaque mesure, chaque contrôle, doit être documenté : la conformité se démontre à la demande de l’autorité de contrôle, sans délai ni approximation.

À l’heure où la donnée gouverne le quotidien, la vigilance devient la règle. Ne laissons pas la confiance se dissoudre faute de rigueur : la protection des données n’est plus un choix, c’est le socle sur lequel repose la liberté numérique de chacun.