Dans un monde de plus en plus connecté et exposé aux cybermenaces, la sécurité des systèmes d'information est devenue une préoccupation majeure pour les entreprises. Face à la sophistication croissante des attaques, des méthodes proactives d'évaluation de la sécurité sont essentielles. C'est dans ce contexte que les tests d'intrusion s'imposent comme un outil indispensable.

Les principes fondamentaux des tests d'intrusion

Définition et objectifs d'un test d'intrusion

Un test d'intrusion, également connu sous le nom de pentest, est une évaluation proactive de la sécurité d'un système informatique. Cette méthode consiste à simuler des attaques réelles pour identifier les vulnérabilités avant qu'elles ne soient exploitées par de véritables hackers malveillants. Comprendre ce qu'est un test d'intrusion nécessite de saisir sa nature fondamentalement préventive. Contrairement à un simple scan de vulnérabilités qui se contente de détecter les failles potentielles, le pentest va plus loin en tentant activement d'exploiter ces failles pour accéder aux données sensibles.

L'objectif principal d'un test d'intrusion est d'évaluer la résistance d'un système face à des tentatives d'attaques. Cette démarche permet d'identifier les données les plus exposées, de détailler les risques encourus et de proposer des corrections adaptées. Selon les statistiques récentes, environ 45% des entreprises mondiales ont subi une cyberattaque en 2022, ce qui souligne l'importance de telles évaluations. Plus alarmant encore, les experts estiment que les cybercriminels pourraient s'introduire dans 93% des réseaux d'entreprises en l'absence de mesures de sécurité adéquates.

Les différentes méthodes utilisées dans les tests d'intrusion

Les tests d'intrusion se déclinent en plusieurs approches selon le niveau d'information fourni aux pentesters. La méthode dite de la boîte noire simule une attaque où le testeur ne dispose d'aucune information préalable sur le système cible, reproduisant ainsi les conditions réelles d'une attaque externe. À l'opposé, l'approche en boîte blanche donne au pentester un accès complet aux informations du système, permettant une analyse plus approfondie des vulnérabilités potentielles. Entre ces deux extrêmes, la méthode de la boîte grise offre un niveau intermédiaire d'information, reflétant souvent le scénario d'un employé malveillant disposant d'un accès partiel.

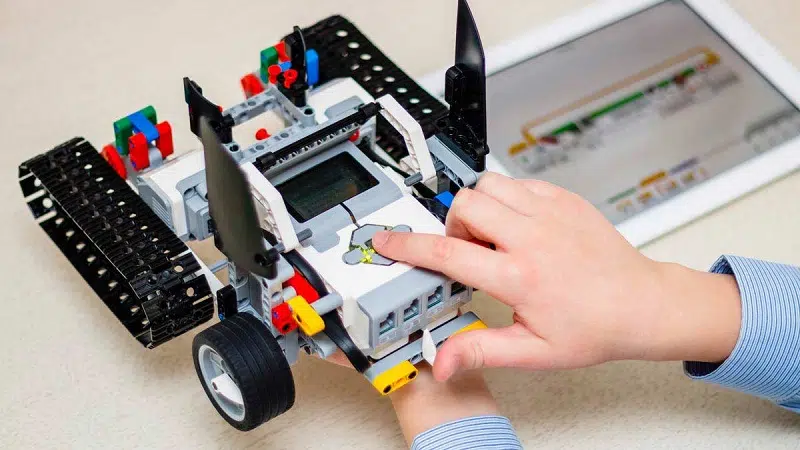

Les tests d'intrusion peuvent également être catégorisés selon leur périmètre. Les tests externes simulent des attaques provenant de l'extérieur du réseau, tandis que les tests internes évaluent les risques liés à des menaces intérieures. D'autres types de tests se concentrent sur des domaines spécifiques comme les applications web, les infrastructures cloud, les objets connectés (IoT), ou encore les interfaces de programmation (API). Chaque approche répond à des besoins spécifiques et contribue à une évaluation globale de la posture de sécurité d'une organisation.

Avantages et mise en œuvre des tests d'intrusion

Comment les tests d'intrusion renforcent la sécurité informatique

Au-delà de l'identification des vulnérabilités, les tests d'intrusion contribuent significativement à la protection des données sensibles. Dans un contexte où le coût moyen d'une violation de données a atteint 4,45 millions de dollars en 2023, soit une augmentation de 15% en trois ans, l'investissement dans des tests réguliers apparaît comme économiquement judicieux. De plus, ces évaluations jouent un rôle crucial dans la mise en conformité avec les réglementations comme le RGPD ou la directive NIS2, évitant ainsi de potentielles sanctions financières et atteintes à la réputation.

Intégration des tests d'intrusion dans une stratégie de cybersécurité complète

Pour être véritablement efficace, un test d'intrusion doit s'inscrire dans une stratégie de cybersécurité plus large. Le processus commence par une phase de planification minutieuse où sont définis les objectifs et le périmètre du test. Vient ensuite la phase de reconnaissance, durant laquelle les pentesters collectent des informations sur la cible, suivie de l'analyse des vulnérabilités et de leur exploitation. L'ensemble du processus se conclut par la rédaction d'un rapport détaillé comprenant des recommandations concrètes pour remédier aux failles identifiées.

L'intégration des tests d'intrusion dans une stratégie globale implique également leur articulation avec d'autres mesures de sécurité. La formation du personnel aux bonnes pratiques est essentielle, sachant que 82% des failles de sécurité proviendraient d'erreurs humaines. L'utilisation d'outils spécialisés comme les pare-feu, les solutions EDR ou les systèmes de détection d'intrusion complète efficacement l'approche. Enfin, la régularité des tests est primordiale face à l'évolution constante des menaces. Avec une augmentation de 70% des attaques par ransomware entre 2022 et 2023, et sachant que 80% des attaques exploitent des vulnérabilités connues, une veille continue devient indispensable. L'avenir des tests d'intrusion réside dans l'intégration croissante de l'intelligence artificielle et de l'apprentissage automatique pour anticiper et contrer les menaces toujours plus sophistiquées.